No cabe duda de que el smartphone se ha vuelto una parte esencial para todos/as nosotros/as. En el lado personal, nos ha ayudado mucho durante la pandemia para estar conectados con nuestros familiares y amistades, pero también para disfrutar esos momentos de ocio con las redes sociales, vídeos o juegos. Sin embargo, también está aumentando su uso para otras tareas más productivas, como para realizar gestiones básicas médicas o acceso a nuestras cuentas bancarias. Del lado profesional no cabe duda de su utilidad, con acceso a aplicaciones profesionales o gestión de documentos. Donde encontramos una coincidencia es en la gestión del correo electrónico, pues es una de las primeras acciones al configurar un smartphone, añadiendo tantas cuentas como disponemos.

La cuestión es que, con el paso del tiempo, los smartphones contienen información más importante para nosotros, y no siempre somos conscientes de ello. ¿Qué pasa si alguien tiene acceso a mis correos electrónicos? ¿Qué pasa si alguien tiene acceso a mis SMS o programas tipo WhatsApp/Telegram? ¿Qué pasa si se realizan capturas de pantalla o registra las pulsaciones de teclado? ¿Qué pasa si se realizan llamadas sin mi consentimiento?

¿Cuáles son los principales riesgos de un smartphone?

Existen múltiples métodos para infectar un smartphone, bien porque instalamos una app ilícita o fraudulenta (en ocasiones no hace falta ni salir de la tienda oficial), bien porque alguien tiene acceso a nuestro dispositivo de forma remota aprovechando alguna vulnerabilidad no conocida del sistema operativo (como en el caso de Pegasus) o bien porque accedemos a una web fraudulenta que nos infecta sin darnos cuenta.

Número de ataques a dispositivos móviles.

Informe gratuito

¿Sabías que la nueva estrategia del cibercrimen son los ataques masivos automatizados para explotarlos el fin de semana?

En las siguientes secciones entraremos en detalle en algunos de los riesgos más relevantes para entender qué son realmente y cómo funcionan.

Desbloqueando las limitaciones del fabricante

El concepto de jailbreak (iOS) y rootear (Android) hace referencia a realizar un proceso específico para tomar el control del smartphone, esquivando las políticas de seguridad y restricciones propias para evitar poner en compromiso el sistema operativo del smartphone. Cabe indicar que algunos fabricantes mencionan en sus condiciones de uso, que este proceso invalida la garantía del dispositivo.

¿Qué estamos haciendo cuando se realiza este proceso? Pues bien, depende del sistema operativo sobre el que actuemos. En general, instalamos una app y generemos procesos internos que nos suele permitir tener un mayor nivel de acceso a las funciones del dispositivo, pudiendo realizar configuraciones que de inicio no son factibles. Por ejemplo, tras realizar este proceso, podríamos llegar a instalar apps publicadas en tiendas alternativas.

Si estamos seguros de que queremos realizar este proceso, deberíamos plantearnos varias preguntas, valorando el riesgo entre lo que ganamos y lo que perdemos: ¿qué está haciendo exactamente en dicho proceso de desbloqueo? ¿Qué nos está instalando realmente además del desbloqueo? ¿Qué garantías tenemos de que el smartphone siga funcionando como antes y no tenga mermas de rendimiento? ¿Estamos seguros de que no vamos a tener una conexión directa con el ciberdelincuente?

Ataques mediante ingeniería social

Este tipo de ataques suelen definirse como “el arte del engaño”, pues el ciberdelincuente intenta suplantar la identidad de otra persona para que la víctima acceda a realizar una acción concreta. Dentro de este tipo de ataques, encontramos los más comunes como:

- La denominada “estafa del CEO”, donde el ciberdelincuente suplanta la identidad del CEO u otra persona con mayor rango para presionar a un/a empleado/a de la empresa para realizar una transferencia de dinero.

- Modificación de facturas, de modo que si no estamos en alerta y detectamos que la factura es falsa, realizaremos el pago del dinero a una empresa que no tiene nada que ver con nuestro fabricante/cliente.

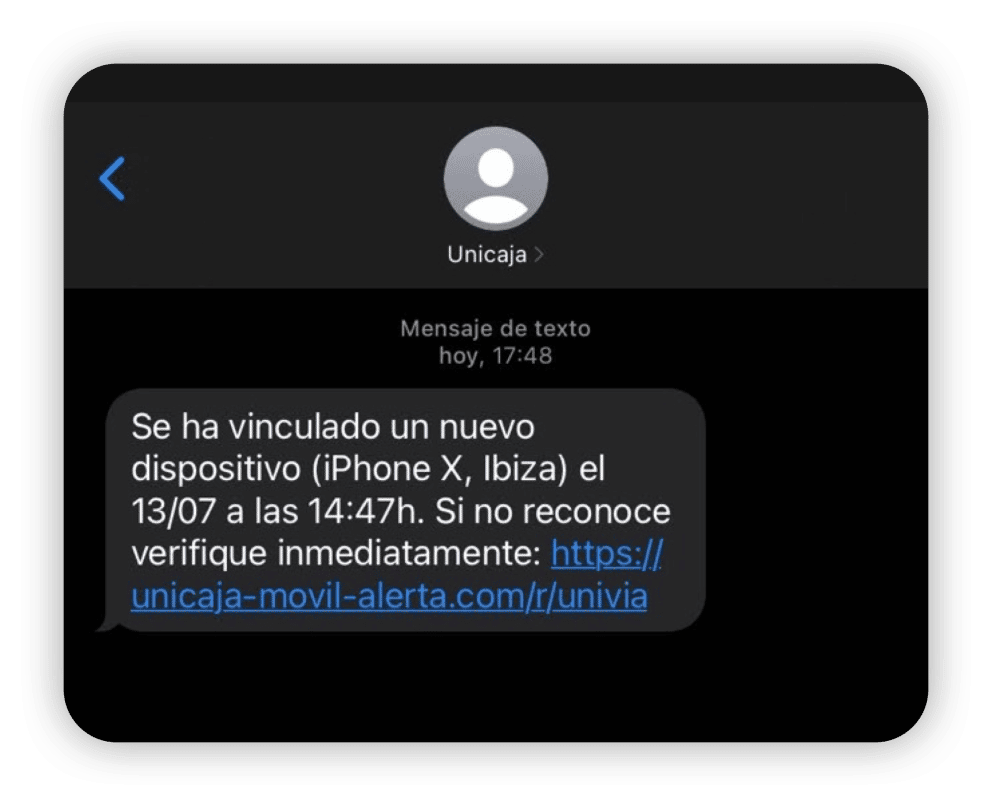

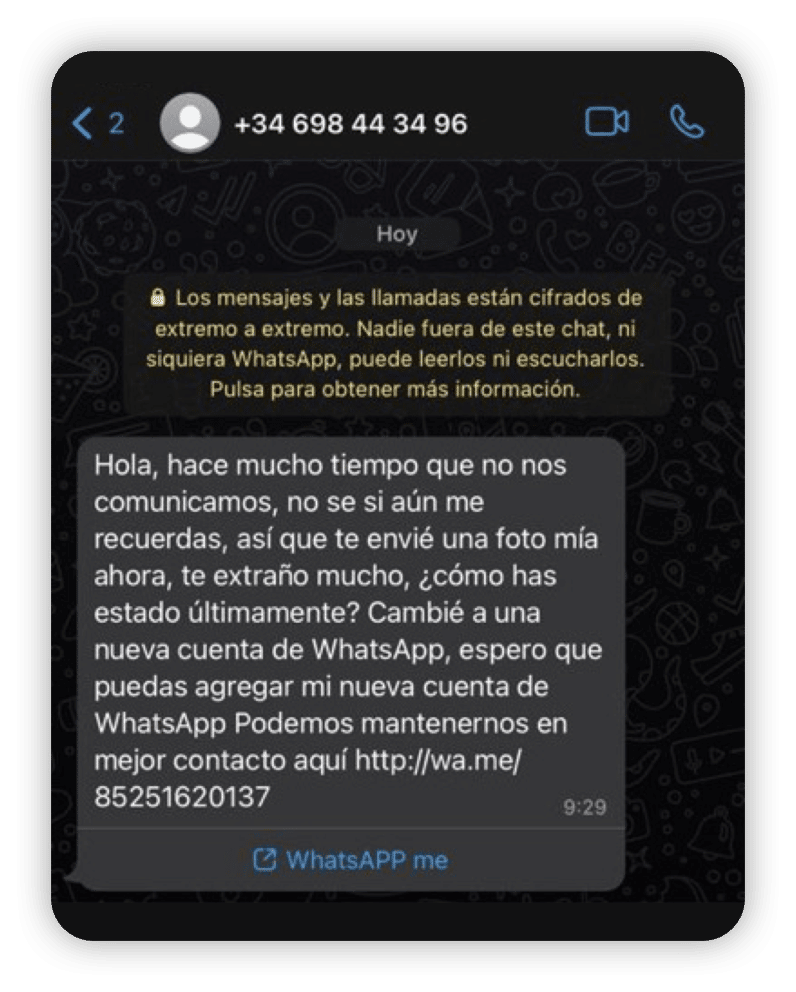

- Obtención de credenciales, mediante el envío de un correo electrónico en el caso de phishing o mediante el envío de SMS en el caso de smshing (ver imagen 3). En ambos casos, los ciberdelincuentes cuentan con la ventaja de que la pantalla de dispositivo móvil es mucho más reducida respeto a los ordenadores. De este modo, el usuario no es capaz de percatarse de las diferencias propias en la web, los fallos de escritura, o la URL donde realmente se accede (en ocasiones el enlace que se muestra suele ser de tipo acortado y muy parecido al real). Las credenciales que se buscan suelen estar relacionadas con los sistemas bancarios, el correo electrónico corporativo o de alguna aplicación en la nube que pueda contener información sensible.

- Solicitar la instalación de una app específica que normalmente suele estar fuera de la tienda de aplicaciones oficial, con la que el ciberdelincuente puede llegar a ser capaz de interactuar con el dispositivo como si fuera el propio usuario. En otras ocasiones simplemente accede a la app de contactos y el correo electrónico.

Ejemplos de mensajes fraudulentos. Arriba mediante SMS, abajo mediante WhatsApp.

Evolución del malware en smartphones

En primer lugar, debemos entender qué queremos decir con malware. Esta palabra viene de la abreviatura de “malicious software”, es decir, software malicioso. Dentro de esta categoría tenemos una gran variedad de tipos, desde el adware (se encarga de mostrar publicidad no deseada), rootkit (proporciona acceso y control remotos a los ciberdelincuentes) o troyano (se encarga de ejecutar acciones sin el consentimiento del usuario o incluso permite la instalación de apps adicionales). Podemos encontrar más información al respecto en este enlace.

Al igual que para los equipos de sobremesa o portátiles, el malware en los smartphones ha evolucionado considerablemente desde sus inicios en 2004. En la actualidad, las principales acciones que realizan son cambiar enlaces que redirigen a páginas web o portales cautivos falsos con el fin de obtener credenciales o la instalación de aplicaciones maliciosas. Recientemente, Meta ha publicado una noticia donde afirma que se han detectado más de 400 aplicaciones en la AppStore y GooglePlay que simulaban conectar la aplicación con el servicio de Facebook para obtener el usuario y contraseña de los usuarios. En este caso, los ciberdelincuentes mostraban un botón de inicio de sesión en Facebook para acceder a funcionalidades adicionales o simplemente para el uso de la propia aplicación. A continuación, podemos observar un gráfico donde se muestran que las apps estaban repartidas en una gran variedad de categorías:

¿Qué sistema operativo es más seguro, Android o iOS?

Es una de las preguntas más típicas que se hacen cuando se menciona la ciberseguridad en smartphones. No se puede responder de forma categórica a esta pregunta, pero hay que ser conscientes que ambas plataformas tienen puesto el punto de mira en la ciberseguridad de una manera directa. Por ejemplo, iOS encripta la memoria del dispositivo (el almacenamiento) para garantizar la privacidad de la información y, además, evita que una app pueda acceder al espacio de memoria de otras apps. En el caso de Android, obliga que las apps estén firmadas por los desarrolladores y hay una opción en el menú principal para filtrar correctamente las apps con excesivos permisos.

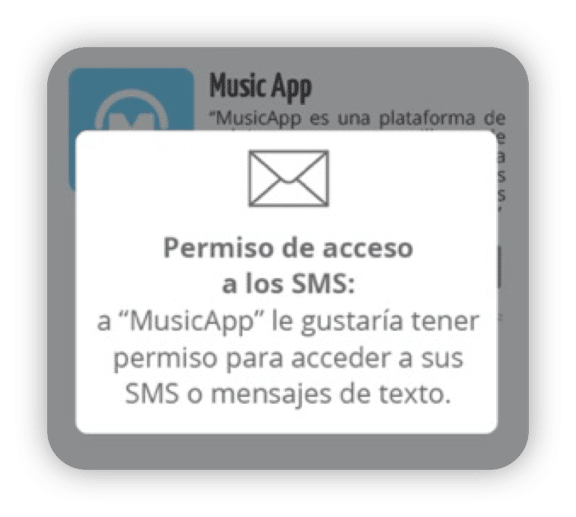

Aún así, existen vulnerabilidades y puntos de mejora en ambos sistemas operativos. Pongamos algunos ejemplos para entender de dónde vienen los riesgos. Android delega en el usuario la responsabilidad de otorgar los permisos que requiere una app. Esto es un problema en sí, pero es bien sabido que una gran cantidad de usuarios son totalmente desconocedores de este proceso y aceptan todo lo que se muestre en la pantalla sin ni siquiera leer o entender lo que están aceptando. Por otra parte, tenemos problemas con la gestión de los certificados empresariales utilizados por algunas empresas y cómo iOS los utiliza. Recientemente se ha hecho público el malware “Hermit”, que explotaba la gestión de estos certificados empresariales.

Solicitud de permisos excesivos y posiblemente fraudulentos.

Al momento de escribir el presente artículo, algunos de los troyanos considerablemente activos y con gran repercusión son:

Consejos para reducir el riesgo

Si bien en el presente artículo nos hemos centrado en los smartphones, muchos de estos riesgos también pueden aplicarse a otros dispositivos como tablets y a los clasificados como IoT (podemos encontrar un artículo bien interesante sobre ransomware en el internet de las cosas en este enlace).

Llegados a este punto, ¿qué medidas se podrían adoptar para reducir estos riesgos?:

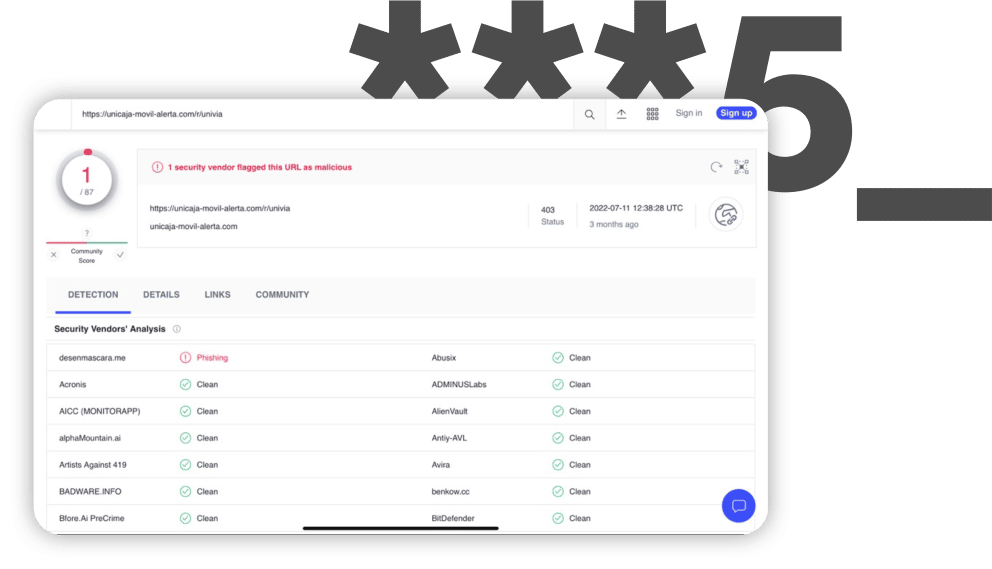

Resultado del análisis de un enlace con VirusTotal.

07

Configurar los sistemas de autenticación adicional, también conocidos como 2FA o MFA, mediante apps específicas (Google Authenticator, Microsoft Authenticator, Authy), en lugar de recibir el código mediante SMS.