Más del 94% de los ciberataques tienen su origen en la bandeja de entrada del correo electrónico, siendo el phishing (la usurpación de identidad) el vector de ataque. La suplantación de identidad a través de “whaling attack” o el “fraude del CEO” han obligado a muchas empresas no sólo a redefinir procesos de autenticación y certificación, sino también a intentar evitar la efectividad de estos ataques de ingeniería social en el punto de origen: el buzón de nuestro correo electrónico.

Primer paso: protocolos de autenticación de correos

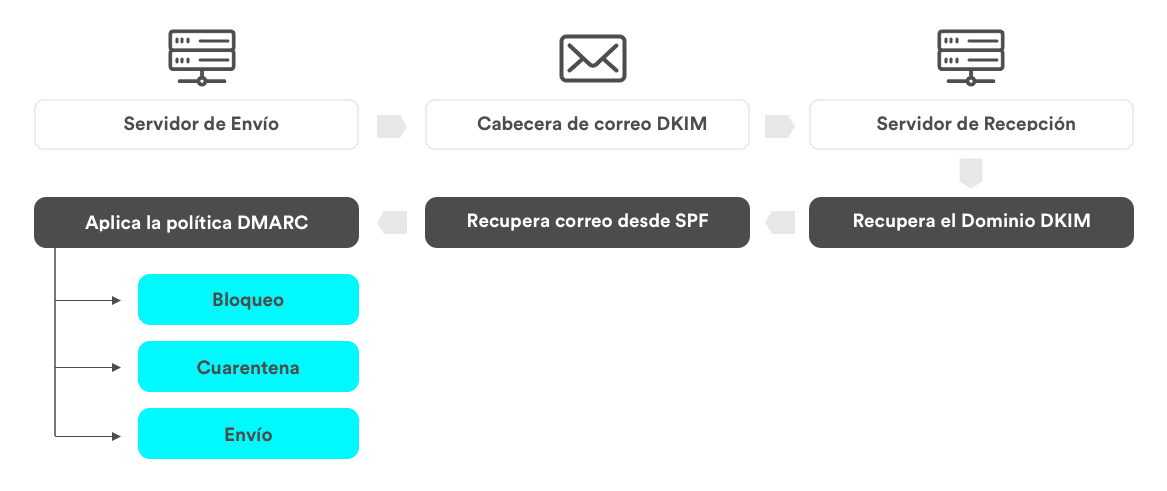

Para minimizar el riesgo de manera efectiva, es recomendable configurar correctamente los conocidos como protocolos de autenticación (SPF, DKIM y DMARC). Estos protocolos permiten asegurar la legitimidad de los servidores de envío y mejorar la verificación en la recepción de los correos electrónicos. Por tanto sirven tanto para protegernos como para mejorar a la protección de los demás.

Para aplicarlos, se realiza una auditoría del estado de estos.

Flujo de correo electrónico con protocolos

Medidas adicionales para mitigar el riesgo

Sofistic, el área de ciberseguridad de Cuatroochenta, cuenta con un equipo de profesionales con dilatada experiencia en consultoría y servicios especializados de ciberseguridad, y puede ayudarte a proteger tu correo electrónico.

Como partner certificado en ciberseguridad de Microsoft, Sofistic audita y asegura el tenant de Microsoft 365 para detectar errores de configuración. Para ello, no sólo se basan en las mejores prácticas recomendadas por Microsoft, sino también por la amplia experiencia adquirida en múltiples proyectos de este tipo. Además, este aseguramiento servirá de base a proyectos mucho más ambiciosos como la gestión de identidades, gestión de dispositivos (MDM), y el etiquetado o la fuga de información (DLP).